Estos sistemas se están popularizando en la actualidad; podemos encontrar portátiles que nos obligan a autenticarnos para acceder a su sistema operativo a través de la detección de la huella digital.

Otro caso similar nos lo encontramos en Disney World, la identificación de los usuarios que paseen entrada válida para varios días, se realiza mediante sistemas biométricos; de esta manera, se evita que un grupo de amigos saquen entradas para varios días aprovechando el descuento y que posteriormente accedan al parque en distintas días repartidos en pequeños grupos.

¿Cómo funciona un sistema biométrico?

El funcionamiento del sistema biométrico se compone de dos módulos, el de inscripción y el de identificación (Fig. 5.41 )El primero de ellos, mediante sensores, lee y extrae la característica que identifica al usuario, almacenando el patrón en una base de datos.

El módulo de identificación lee y extrae la característica que reconoce al usuario.

Ese patrón es comparado con los que se tienen almacenados en la base de datos y se devuelve la decisión sobre la identidad del usuario.

Los tipos de sistemas biométricos más populares son:

Verificaciones anatómicas:

- Mano: huellas dactilares, geometría, venas.

- Rostro: geometría.

- Patrones oculares: retina, iris.

Verificación del comportamiento

- Timbre de la voz.

- Escritura: uso del teclado, escritura manual de un texto predefinido, firma del usuario.

- Longitud y cadencia del paso.

Listas de control de acceso

Las listas de control de acceso, también conocidas por su sigla en inglés ACL, mejoran la seguridad de los archivos de nuestro sistema. En dichas listas, se definen los privilegios que tiene un usuorio de forma individual sobre un determinado fichero, es decir, permiten o limitan el acceso a los archivos de manera individual sin tener en cuenta el grupo.Para poder hacer uso de las listas de control de acceso Para ello, necesitamos configurar el fichero /etc/fstab. Los sistemas de ficheros montados con ACL, tendrán la palabra elave «ael» en las opciones de montaje de dicho fichero. En nuestro caso, además de las particiones de root y swap, tenemos una tercera dedicada al almacenamiento de datos; en esta última, vamos a configurar la lista de control de acceso; para ello modificamos el fichero fstab (Fig. 5.43), añadiendo la línea correspondiente a dicha partición (Fig. 5.44.) debemos comunicarle al sistema en qué particiones vamos a querer usarlas.

A continuación, procederemos a montar la partición nuevamente (Fig. 5.45).

Para realizar el ejemplo, root ha creado un fichero llamado prueba.

A continuación, mediante el comando getfacl, vamos a ver la información que almacena la lista de control de acceso del fichero prueba y del directorio

actual.

actual.

Nos informa del nombre del fichero, del propietario,del grupo y lo que más nos interesa, los permisos del propietario (user::rw·), del grupo (group::r .. ) y del mundo (other::r .. ). Lo mismo para el directorio actual (Fig. 5.48).

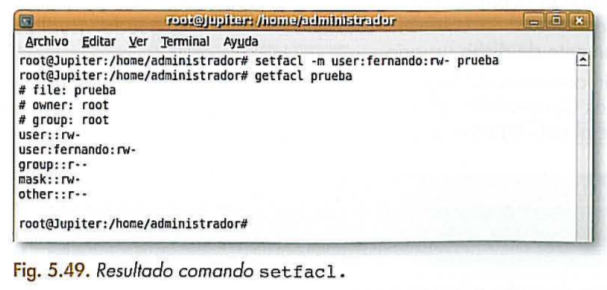

A continuación, vamos a darle permisos a Fernando, para que pueda leer y modificar el fichero prueba. Paro ello, debemos utilizar el comando setfacl con la opción «·m», que nos permite modificar la ACL, y por último, comprobamos que se ha realizado la modificación solicitada (Fig. 5.49)

Vamos con un caso practico 9

Los parámetros son:

ll.- Cambia las ACLS de los archivos especificados en el directorio actual yen

todos sus subdirectorios.

le.- Modifica la ACL en vez de reemplazarla. Este parámetro es muy importante,

supongamos que queremos darle permisos al Usuari02 y no utilizamos este

modificador; entonces se reemplaza la ACL antigua por la nueva, no permi-

tiendo al Usuario 1 acceder a su información.*/c.- Fuerza la modificación aunque encuentre errores.

/g usuario:permisos; R (lectura); E (escritura); C (cambiar), y F (control total).-

Concede derechos de acceso al usuario.

/R usuario.- Suspende los derechos al usuario.

Concede derechos de acceso al usuario.

/R usuario.- Suspende los derechos al usuario.

/p usuario:perm.- Sustituye los derechos del usuario especificado.

/d usuario.- Deniega el acceso al usuario especificado.

La instrucción cacls permite modificar las listas de control de acceso a los ficheros.

Según la sintaxis anterior, debemos ejecutar el comando que aparece en la

Figura 5.50.

La instrucción cacls permite modificar las listas de control de acceso a los ficheros.

Según la sintaxis anterior, debemos ejecutar el comando que aparece en la

Figura 5.50.

El resultado es que el Usuari02 puede entrar a todos los directorios y ficheros

que cuelguen del directorio Usuariol, o lo que es lo mismo, puede visualizar

cualquier documento de dicho usuario.

Como toda la información del Usuario 1 está almacenada en dos carpetas, Confidencial y Datos Compartidos, para que no tenga acceso el Usuari02 al directorio Confidencial del Usuariol, debemos ejecutar la orden de la Figura 5.51.

que cuelguen del directorio Usuariol, o lo que es lo mismo, puede visualizar

cualquier documento de dicho usuario.

Como toda la información del Usuario 1 está almacenada en dos carpetas, Confidencial y Datos Compartidos, para que no tenga acceso el Usuari02 al directorio Confidencial del Usuariol, debemos ejecutar la orden de la Figura 5.51.

No hay comentarios:

Publicar un comentario

Gracias por tu tiempo.